Detecta y responde al riesgo interno

Lo que hace diferente a esta solución

Lo que hace diferente a esta solución

Incydr es un producto SaaS de detección y respuesta al riesgo de datos que permite a los equipos de seguridad mitigar eficazmente los riesgos de exposición y exfiltración de archivos sin interrumpir la colaboración legítima.

Simplicidad

Descubra rápidamente sus puntos ciegos en materia de seguridad de datos

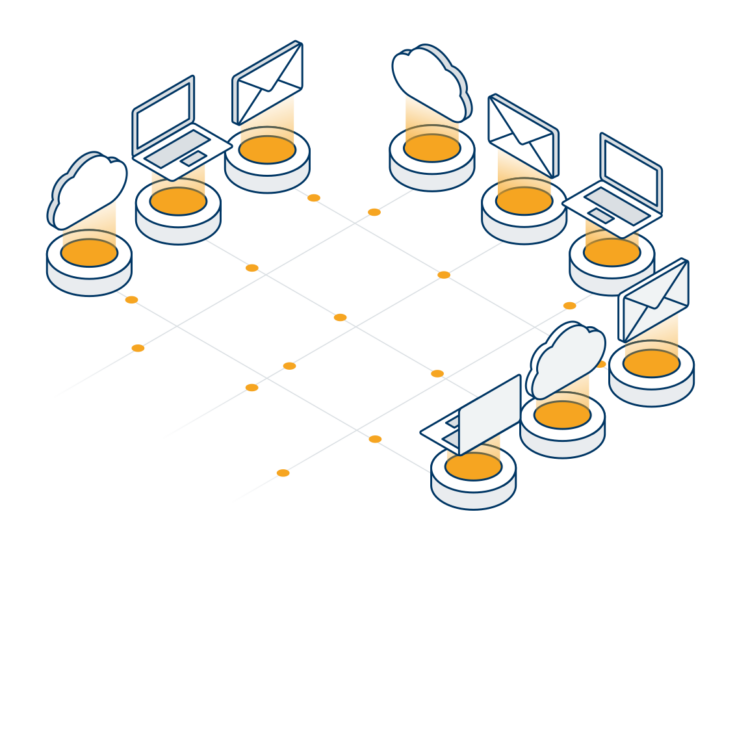

Incydr detecta la exposición y la exfiltración de archivos a través de su ordenador, la cloud o el buzón de correo electrónico mediante integraciones directas y de agentes. Supervisa toda la actividad de los archivos (creación, eliminación, modificación y movimiento) independientemente de lo que se considere aceptable o inaceptable según la política de seguridad. Este enfoque integral de la supervisión reduce el tiempo de aplicación y gestión al eliminar el proceso de creación y perfeccionamiento de reglas. También arroja luz sobre los puntos ciegos de la seguridad de los datos de la organización, mostrando las actividades que se cuelan bajo el radar de otras tecnologías de seguridad. Obtendrá un conocimiento preciso de las vulnerabilidades de sus amenazas internas.

Señal

Atravesar el ruido para encontrar el verdadero riesgo

Incydr es una solución lo suficientemente perspicaz como para saber que hay una diferencia entre la colaboración diaria y los eventos que suponen un riesgo real. Filtra el ruido de la actividad inofensiva, como el intercambio de archivos entre dominios de confianza, para revelar sólo las amenazas que pueden perjudicar a su empresa. Incydr adopta un enfoque multidimensional del riesgo de información privilegiada, combinando un rico contexto de archivos, vectores y usuarios. Hace aflorar esta información junto con otros indicadores de riesgo para priorizar los eventos que requieren una investigación de seguridad inmediata.

Velocidad

Adoptar un enfoque adecuado para la respuesta a las amenazas internas

Incydr proporciona las respuestas rápidas necesarias para fundamentar las investigaciones sobre amenazas internas. No existe un enfoque único para la respuesta a las amenazas internas. Las acciones de respuesta deben variar en función del impacto, el historial del empleado y la intención. Armado con los hechos, su organización puede dar una respuesta adecuada. Ya sea una acción automatizada, una conversación correctiva, una formación adicional o incluso una acción legal.

Cómo protege Incydr sus datos corporativos

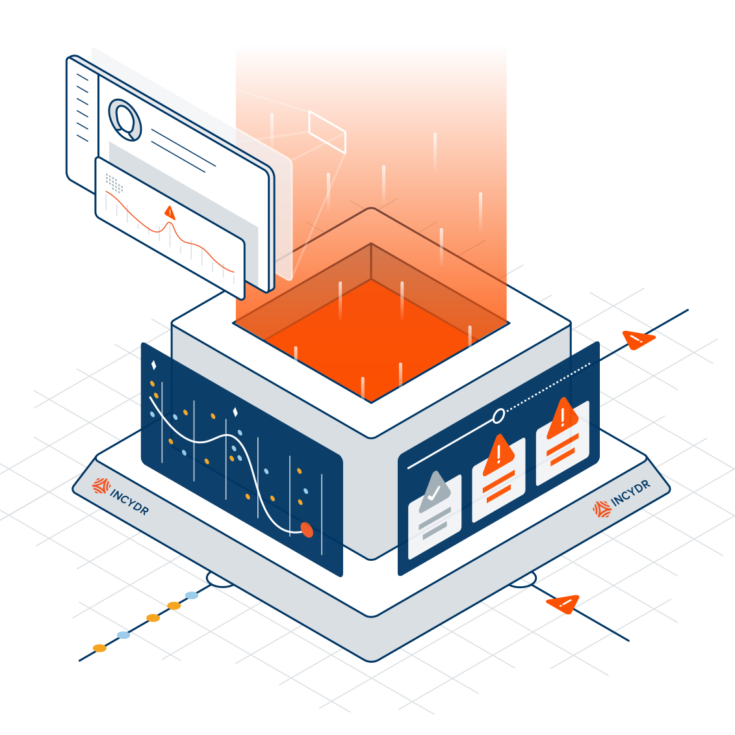

3 Dimensiones del riesgo interno: Fichero, Vectores y Usuarios

Incydr le permite detectar y responder a los riesgos de datos causados por las personas dentro de su organización. Esto incluye actividades de exposición y exfiltración en los ordenadores y a través de la nube corporativa y los servicios de correo electrónico.

La base de la capacidad de Incydr para acelerar la detección de riesgos internos y la respuesta proviene de la supervisión de toda la actividad de los archivos, independientemente de lo que se considera aceptable o inaceptable por la política de seguridad. Incydr registra cada evento de archivo y lo enriquece con el contexto sobre el vector, el archivo y el usuario para determinar qué representa un riesgo real. Esto permite a Incydr no sólo reducir las alertas y el tiempo de investigación, sino también remediar los riesgos que no son detectados por las tecnologías tradicionales de seguridad de datos.

Archivo

- Supervisa todos los archivos, no sólo los que se han marcado como sensibles;

- Proporciona datos metada como el nombre del archivo, quién lo posee, el tamaño, la ubicación, la categoría y el hash

- Proporciona a los analistas de seguridad la capacidad de revisar el contenido de un archivo

Vector

- Detecta la exposición y la exfiltración, incluyendo las cargas en el navegador web, la sincronización de archivos en la Cloud, el intercambio de archivos, Airdrop y el almacenamiento extraíble.

- Filtra los eventos de los archivos para reflejar lo que se considera actividad fiable y no fiable

- Proporciona detalles del vector como el nombre de usuario, el nombre de dominio, el título y la URL de la pestaña del navegador, la marca, el modelo, el nombre del volumen, el ID de la partición y el número de serie del almacenamiento extraíble.

Usuario

- Identifica los comportamientos de riesgo, como las actividades remotas, los eventos en los archivos fuera del horario de trabajo y los intentos de ocultar las exfiltraciones

- Permite a los equipos de seguridad supervisar de forma programada a los usuarios con factores de riesgo más elevados, como los empleados que se van a marchar o con contratos de duración determinada.

- Proporciona 90 días de historial de usuarios para permitirle encontrar jefes y anomalías de comportamiento.

¿Siente curiosidad por este producto?